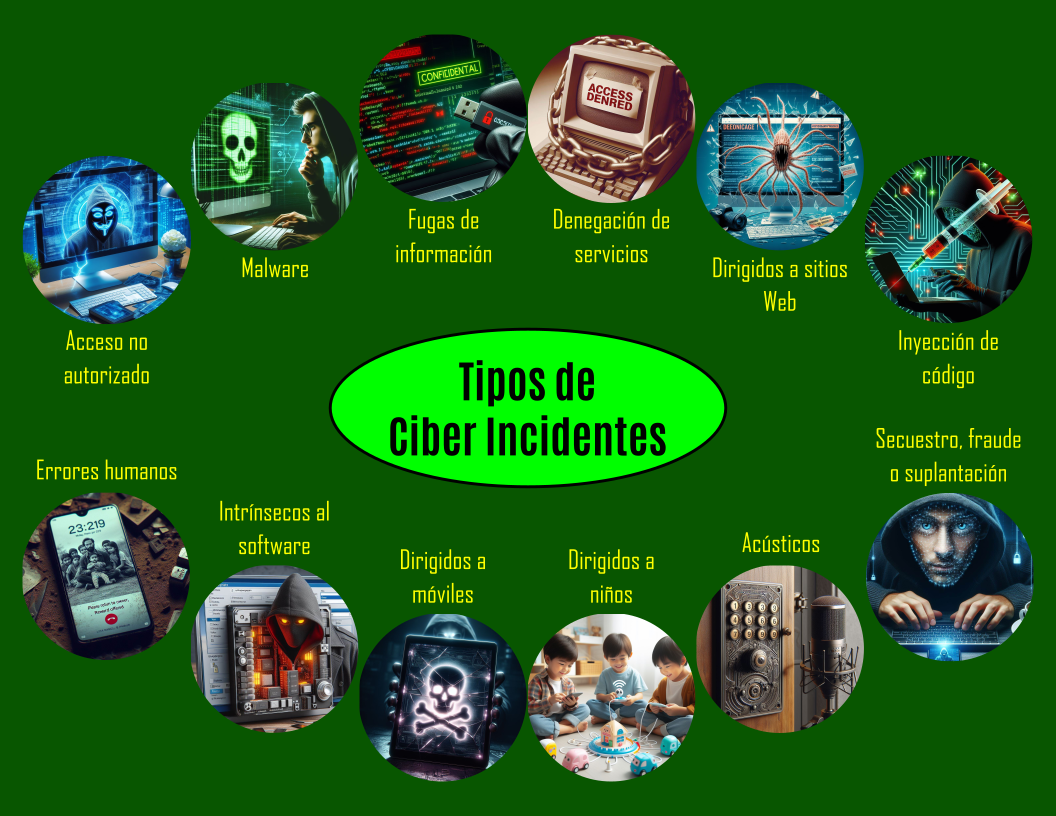

La gestión eficiente de la seguridad de la información es un desafío crítico en un entorno cada vez más digital y amenazante. Este artículo aborda la aplicación del método de selección de características mRMR (minimum Redundancy Maximum Relevance) en tres contextos clave: inteligencia de amenazas, análisis de vulnerabilidades y valoración de riesgos. A través de ejemplos prácticos, ilustramos cómo mRMR puede ser implementado para optimizar la selección de amenazas, vulnerabilidades y riesgos, priorizando aquellos elementos que maximizan la relevancia y minimizan la redundancia.

En el ámbito de la inteligencia de amenazas, mRMR se utiliza para destacar amenazas críticas, considerando la información mutua entre ellas. Un enfoque similar se adopta en el análisis de vulnerabilidades, donde mRMR contribuye a la identificación de vulnerabilidades significativas, permitiendo una asignación más eficiente de recursos de seguridad.

En el caso de la valoración de riesgos, mRMR se aplica para seleccionar un subconjunto óptimo de riesgos, considerando la relevancia y la redundancia. Este enfoque facilita la identificación de riesgos clave, permitiendo una toma de decisiones informada en la gestión de la seguridad de la información.

Además, se explora la implementación de mRMR en un inventario de activos de información, donde se clasifican según sus requerimientos de integridad, confidencialidad y disponibilidad. Este enfoque proporciona una manera sistemática de identificar y priorizar activos críticos, contribuyendo a una gestión más efectiva de la seguridad de la información.

En conjunto, la integración de mRMR en estos contextos ofrece un marco analítico sólido para la toma de decisiones en seguridad de la información. Este enfoque permite a las organizaciones identificar y abordar de manera proactiva las amenazas, vulnerabilidades y riesgos más relevantes, optimizando la asignación de recursos y fortaleciendo la postura de seguridad de la información. Este artículo proporciona una guía práctica y ejemplos concretos para implementar mRMR en escenarios de seguridad, con el objetivo de mejorar la eficacia y la eficiencia en la gestión de la seguridad de la información.