La matriz MITRE ATT&CK

Resumen

La matriz MITRE para seguridad es una herramienta útil para ayudar a los profesionales de seguridad a entender mejor los riesgos y las técnicas de ataque en los diferentes entornos: industriales, empresariales, nube, ..., lo que les permite tomar medidas preventivas y correctivas más efectivas para proteger los entornos de operaciones.

Muchas de las técnicas y tácticas incluidas en la matriz son comunes entre los diferentes entornos. Por lo tanto es importante tener en cuenta el contexto específico del entorno en el que se está trabajando y adaptar las estrategias y medidas de seguridad en consecuencia.

La matriz MITRE ATT&CK es una herramienta de referencia de acceso público y gratuito que cualquier persona puede utilizar para mejorar su comprensión de la seguridad en entornos industriales.

Es importante tener en cuenta que la lista de tácticas y técnicas no es exhaustiva y que los atacantes siempre están desarrollando nuevas formas de comprometer sistemas y redes. Se actualiza regularmente para reflejar las tendencias y técnicas emergentes en el panorama de amenazas en constante evolución.

1. Qué es la matriz MITRE ATT&CK

La matriz MITRE para seguridad en entornos industriales, también conocida como la "MATRIZ MITRE ATT&CK para entornos industriales", es una herramienta de referencia diseñada para ayudar a los profesionales de seguridad a entender mejor los posibles vectores de ataque y las técnicas de intrusión en sistemas de control industrial (ICS) y entornos de operaciones industriales (OT).

La matriz MITRE ATT&CK para entornos industriales se compone de dos secciones principales:

-

Tácticas: las tácticas son los objetivos generales de un ataque. La matriz MITRE ATT&CK para entornos industriales enumera once tácticas diferentes, que incluyen: Reconocimiento, Ataque a la Red, Escalada de Privilegios, Adquisición de Datos, Exfiltración de Datos, y más.

-

Técnicas: las técnicas son acciones específicas que un atacante podría tomar para lograr sus objetivos. La matriz MITRE ATT&CK para entornos industriales enumera más de cien técnicas diferentes, que incluyen: Ataques de Fuerza Bruta, Manipulación de Configuración, Ingeniería Social, y más.

La matriz también clasifica las tácticas y técnicas según el nivel de madurez del atacante, lo que ayuda a los profesionales de seguridad a entender mejor el perfil de un posible atacante. Además, la matriz proporciona información detallada sobre cada técnica, incluyendo ejemplos de casos de uso, herramientas asociadas y mitigaciones recomendadas.

2. ¿Sólo sirve para entornos industriales?

La matriz MITRE ATT&CK también tiene versiones específicas para otros tipos de entornos, como entornos empresariales y entornos de nube.

Si bien la matriz MITRE ATT&CK para entornos industriales está diseñada específicamente para entornos industriales, muchas de las técnicas y tácticas incluidas en la matriz también se aplican a otros entornos.

3. Licenciamiento

Esta es una herramienta de referencia de acceso público y gratuito. Cualquier persona interesada en la seguridad en entornos industriales y en la comprensión de las técnicas y tácticas de intrusión en sistemas de control industrial (ICS) y entornos de operaciones industriales (OT) puede utilizarla como recurso.

Además, MITRE, la organización sin fines de lucro que desarrolló la matriz, promueve el uso y la adopción de la matriz en la comunidad de seguridad cibernética y trabaja en estrecha colaboración con la comunidad para mantenerla actualizada y relevante.

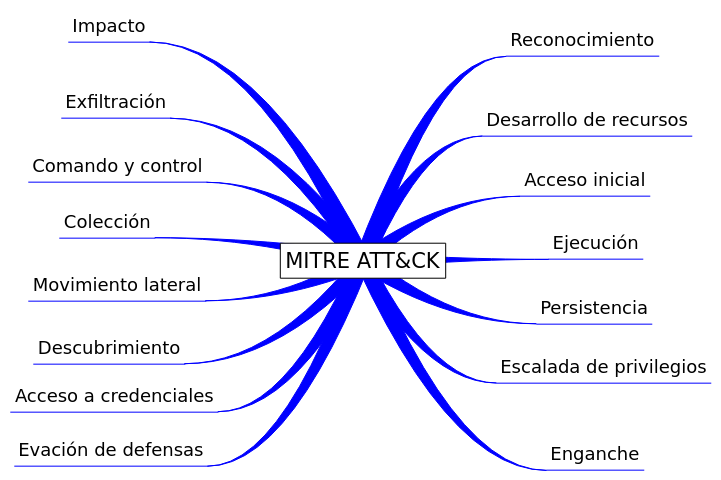

4. Tácticas para entornos empresariales

La matriz para entornos empresariales es una herramienta que describe las tácticas y técnicas comunes que los atacantes utilizan para comprometer sistemas y redes empresariales. Al igual que la matriz para entornos industriales, la matriz para entornos empresariales enumera diferentes tácticas que pueden ser utilizadas por los atacantes para comprometer una red o sistema empresarial.

-

Reconocimiento: Esta táctica describe el proceso que un atacante utiliza para obtener información sobre su objetivo. Esto puede incluir la identificación de hosts, servicios y aplicaciones en la red, y la recopilación de información sobre los usuarios y las credenciales.

-

Desarrollo de recursos: Esta táctica implica la creación o adquisición de herramientas y recursos que serán utilizados en un ataque. Esto puede incluir el desarrollo de malware personalizado o la compra de herramientas de hacking en línea.

-

Acceso inicial: Esta táctica describe el primer paso que un atacante toma para ingresar a un sistema o red. Esto puede incluir el uso de vulnerabilidades conocidas en aplicaciones o sistemas operativos, la explotación de credenciales débiles o el engaño de los usuarios mediante phishing o ingeniería social.

-

Ejecución: Esta táctica se refiere a la ejecución de código malicioso en un sistema o red comprometida. Esto puede incluir la ejecución de scripts, programas maliciosos o el uso de comandos del sistema.

-

Persistencia: Esta táctica se refiere a los métodos que un atacante utiliza para mantener el acceso a un sistema o red comprometida a largo plazo. Esto puede incluir la creación de backdoors, la instalación de rootkits o la creación de cuentas de usuario con privilegios elevados.

-

Escalada de privilegios: Esta táctica describe el proceso que un atacante utiliza para obtener privilegios adicionales en un sistema o red comprometida. Esto puede incluir la explotación de vulnerabilidades conocidas, la elevación de permisos o el abuso de la confianza de los usuarios.

-

Enganche (Hooking): Uso de las funciones disponibles en la interfaz de programación de aplicaciones (API) para redirigir las llamadas a los medios de ejecución y escalada de privilegios.

-

Evación de defensas: Esta táctica implica el uso de técnicas para evadir o eludir las medidas de seguridad de un sistema o red comprometida. Esto puede incluir la manipulación de logs, el cifrado de comunicaciones o el uso de técnicas de ofuscación de malware.

-

Acceso a credenciales: Esta táctica se refiere a los métodos que un atacante utiliza para obtener credenciales de usuario válidas. Esto puede incluir el robo de contraseñas, la captura de hashes de contraseñas o el uso de herramientas de phishing para engañar a los usuarios y obtener sus credenciales.

-

Descubrimiento: Esta táctica implica la recopilación de información adicional sobre el entorno comprometido. Esto puede incluir la identificación de hosts adicionales, servicios y aplicaciones en la red, así como la recopilación de información sobre los usuarios y las credenciales.

-

Movimiento lateral: Esta táctica describe el proceso que un atacante utiliza para moverse lateralmente por una red comprometida. Esto puede incluir el uso de herramientas de pivoteo, el abuso de credenciales robadas o la explotación de vulnerabilidades conocidas.

-

Colección: Esta táctica se refiere a la recopilación de datos de interés para el atacante. Esto puede incluir la exfiltración de datos sensibles, el registro de la actividad del usuario o la captura de pulsaciones de teclas.

-

Comando y control: Esta táctica describe el uso de técnicas para establecer y mantener la comunicación entre el atacante y la red comprometida. Esto puede incluir el uso de servidores de comando y control (C2) para enviar y recibir comandos y datos.

-

Exfiltración: Esta táctica implica la transferencia de datos robados desde el sistema o red comprometida a un servidor controlado por el atacante. Esto puede incluir la transferencia de archivos, correos electrónicos o registros del sistema.

-

Impacto: Esta táctica describe las acciones del atacante destinadas a causar daño al sistema o red comprometida. Esto puede incluir la eliminación de datos, la interrupción del servicio o la destrucción de hardware.

Es importante tener en cuenta que la matriz MITRE ATT&CK para entornos empresariales se actualiza regularmente para reflejar las nuevas tácticas y técnicas que los atacantes utilizan para comprometer los sistemas y redes empresariales.

5. Para entornos en la nube

La matriz MITRE ATT&CK para entornos en la nube se enfoca específicamente en las amenazas y técnicas de ataque que afectan a los sistemas y servicios de computación en la nube, como Amazon Web Services (AWS), Microsoft Azure y Google Cloud Platform (GCP). Aunque hay algunas tácticas y técnicas que se comparten con las matrices para entornos industriales y empresariales, hay algunas diferencias clave que las distinguen:

-

Tácticas específicas: La matriz MITRE ATT&CK para entornos en la nube incluye tácticas específicas que se centran en las amenazas y técnicas de ataque que son únicas para los entornos de la nube. Por ejemplo, incluye tácticas como la escalada de privilegios de IAM (Identity and Access Management), el secuestro de instancias, el acceso no autorizado a los datos almacenados en S3 (Simple Storage Service) y el ataque a las credenciales de API (Application Programming Interface).

-

Enfoque en los servicios de la nube: La matriz MITRE ATT&CK para entornos en la nube se centra en los servicios de la nube y los sistemas que se ejecutan en ellos. Esto incluye servicios como EC2 (Elastic Compute Cloud), RDS (Relational Database Service), S3 y otros servicios de almacenamiento, servicios de red como VPC (Virtual Private Cloud) y servicios de identidad y acceso como IAM.

-

Enfoque en la automatización: La automatización y la orquestación son fundamentales para los entornos de la nube. La matriz MITRE ATT&CK para entornos en la nube se centra en las amenazas y técnicas de ataque que aprovechan la automatización y la orquestación para comprometer sistemas y servicios de la nube.

6. Diferencias entre los diferentes entornos

Si bien la matriz MITRE ATT&CK para entornos industriales y la matriz MITRE ATT&CK para entornos empresariales comparten algunas tácticas y técnicas, hay algunas diferencias significativas entre ellas.

En primer lugar, la matriz MITRE ATT&CK para entornos industriales se enfoca específicamente en los sistemas y redes utilizados en los entornos de fabricación y control industrial, mientras que la matriz para entornos empresariales se enfoca en los sistemas y redes utilizados en los entornos de oficina y empresariales.

En segundo lugar, la matriz MITRE ATT&CK para entornos industriales se centra en las amenazas específicas que enfrentan los sistemas y redes de control industrial, como los sistemas de control de procesos, las redes de automatización y los sistemas SCADA. Por otro lado, la matriz para entornos empresariales se centra en las amenazas más comunes que enfrentan los sistemas y redes empresariales, como el phishing, el ransomware y las vulnerabilidades de software.

En tercer lugar, la matriz MITRE ATT&CK para entornos industriales también incluye tácticas y técnicas específicas relacionadas con el control físico de los sistemas de fabricación y los dispositivos de control industrial, como los sensores y actuadores. En contraste, la matriz para entornos empresariales no incluye tácticas y técnicas relacionadas con el control físico de los sistemas.

La matriz MITRE ATT&CK para entornos en la nube se enfoca en las amenazas y técnicas de ataque específicas que afectan a los sistemas y servicios de la nube, y se actualiza constantemente para reflejar la evolución de las amenazas y los riesgos de seguridad en este entorno en constante cambio.

Aunque las matrices comparten algunas similitudes, cada una está diseñada para abordar las amenazas específicas que enfrentan los sistemas y redes en diferentes entornos. Es importante tener en cuenta estas diferencias al seleccionar la matriz adecuada para abordar las amenazas específicas en un entorno determinado.

7. Disponibilidad

Las matrices MITRE ATT&CK para los diferentes entornos están disponibles en el sitio web del MITRE Corporation, la organización sin fines de lucro que la desarrolló. Se puede acceder a la matriz en el siguiente enlace:

En el sitio web, se encuentra la matriz MITRE ATT&CK completa, que incluye las tácticas, técnicas y sub-técnicas de ataque en diferentes entornos, así como información adicional, como herramientas y mitigaciones recomendadas. También se encuentra una amplia gama de recursos, incluyendo informes técnicos, webinars y otros materiales educativos que pueden ser de gran ayuda para comprender la matriz y cómo utilizarla para mejorar la seguridad en tu organización.

Bibliografía

-

Sitio web oficial de MITRE:

The MITRE Corporation. (n.d.). MITRE. [En línea].

Disponible en: https://www.mitre.org/. [Accedido: 2023-04-05].

-

Documento técnico de MITRE sobre la matriz MITRE ATT&CK.

The MITRE Corporation. (2021). ATT&CK Matrix for Enterprise. [En línea].

Disponible en: https://attack.mitre.org/matrices/enterprise/. [Accedido: 2023-04-05].

-

Artículo en línea de Security Intelligence sobre la matriz MITRE:

Vadala, D. (2019). MITRE ATT&CK 101: Understanding the MITRE ATT&CK Framework. Security Intelligence. [En línea].

Disponible en: https://securityintelligence.com/mitre-attck-101-understanding-the-mitre-attck-framework/. [Accedido: 2023-04-05].

-

Artículo en línea de CSO sobre la matriz MITRE:

Zorz, Z. (2019). The MITRE ATT&CK Framework explained: How it can help tackle threats. CSO. [En línea].

Disponible en: https://www.csoonline.com/article/3332865/the-mitre-attck-framework-explained-how-it-can-help-tackle-threats.html. [Accedido: 2023-04-05].

-

Artículo en línea de INCIBE sobre La matriz de MITRE

INCIBE (2022). La matriz de MITRE: tácticas y técnicas en entornos industriales [En línea].

Disponible en: https://www.incibe-cert.es/blog/matriz-mitre-tacticas-y-tecnicas-entornos-industriales. [Accedido: 2023-04-05]

-

Artículo en línea de INCIBE sobre Amenazas en los Sistemas de Control Industrial

INCIBE (2015). Amenazas en los Sistemas de Control Industrial [En línea].

Disponible en: https://www.incibe-cert.es/blog/amenazas-sci . [Accedido: 2023-04-05]

-

Artículo en línea de INCIBE sobre Matriz de SCI, el estado de la v11

INCIBE (2023). Matriz de SCI, el estado de la v11 [En línea].

Disponible en: https://www.incibe-cert.es/blog/matriz-sci-el-estado-v11 . [Accedido: 2023-04-05]

Licencia

La matriz MITRE ATT&CK está bajo una licencia de Creative Commons Reconocimiento-CompartirIgual 4.0 Internacional.

Ricardo Naranjo Faccini

Desarrollador WWW

Desarrollador WWW

Nació en Barranquilla, Atl, Colombia el 14 de enero de 1971

- Magíster en Ingeniería de Sistemas y Computación de la Universidad de Los Andes 1998

- Ingeniero Civil de la Universidad de Los Andes 1995

- Diplomado en docencia en Ingeniería de la Pontificia Universidad Javeriana 2008

- Gerente de la firma Skina IT Solutions, su gestión ha llevado a la empresa al nivel de exportación de software. Experto en calidad en el desarrollo de software con énfasis en el uso de herramientas libres orientadas hacia WWW.

- CTO de AuthorsGlobe, empresa participante en el MIT 100K, elegida como parte del "TOP 10" entre 300 proyectos presentados en este concurso del Massachussets Institute of Technology MIT.

- Durante el periodo 2004-2005 se desempeñó como Gerente de desarrollo de negocios NOVELL en Nexsys de Colombia.

- Ejerce docencia como catedrático en la Universidad Javeriana, al igual que lo ha realizado en la Universidad de Los Andes, Universidad de Manizales y Universidad autónoma de Bucaramanga.

- Comprometido con la divulgación del software libre y su aplicación en Colombia, ha dictado más de 60 conferencias en todo el país, co-fundador de LinuxCol, la primera comunidad de usuarios de Linux en Colombia.

- Colaborador del grupo ACIS-Linux.