El marco de trabajo MITRE D3FEND

Resumen

MITRE D3FEND es un marco de trabajo de ciberseguridad que se centra en la defensa de los sistemas y redes, y proporciona una lista de controles de seguridad y herramientas que pueden ser utilizadas para proteger los sistemas.

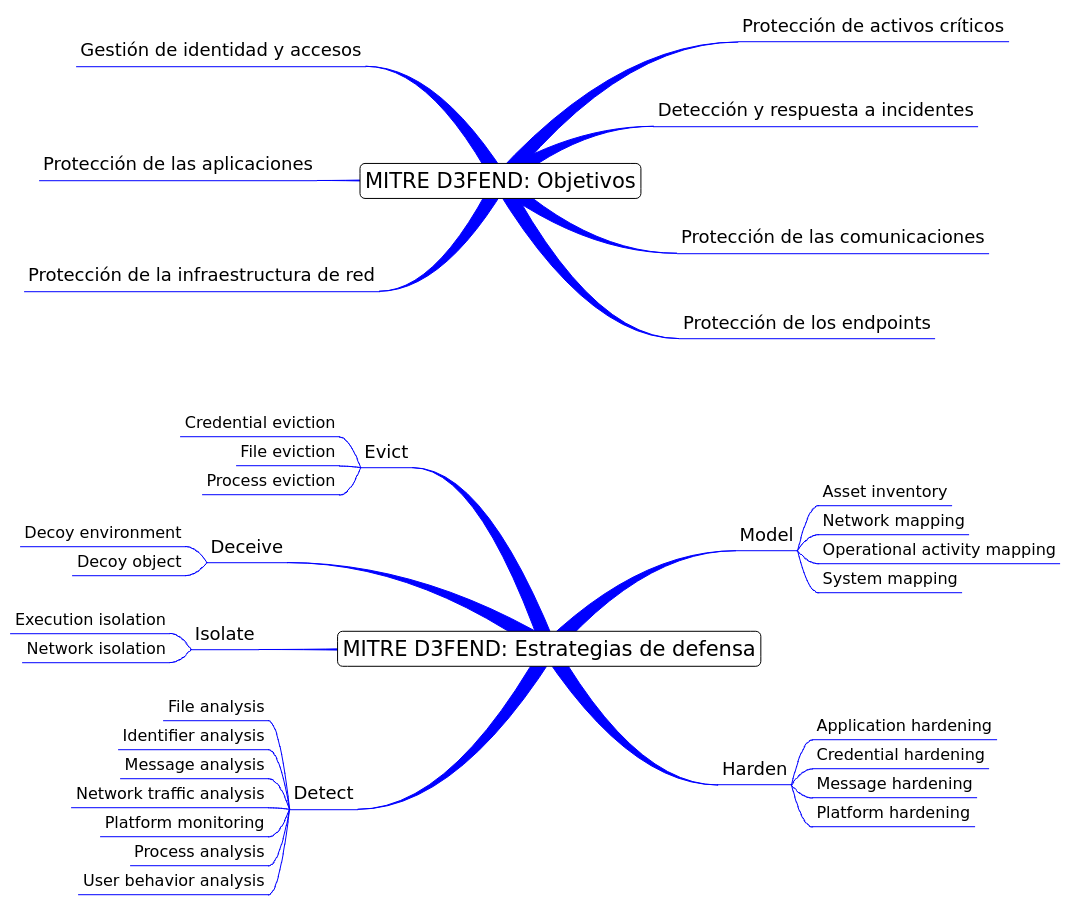

Organiza su metodología en “objetivos de defensa” cada uno dividido en tácticas y para cada una describre las técnicas de ciberseguridad que se pueden aplicar. Los objetivos de defensa de MITRE D3FEND incluyen Model, Harden, Detect, Isolate, Deceive y Evict.

El objetivo de Model se centra en crear un modelo de la infraestructura de la organización y entender cómo se usan los recursos y sistemas. El objetivo de Harden se enfoca en aplicar medidas de seguridad para reducir la superficie de ataque y proteger los sistemas y aplicaciones. El objetivo de Detect se concentra en detectar y responder a amenazas de seguridad. El objetivo de Isolate se enfoca en reducir el impacto de los ataques y proteger la integridad de la infraestructura de la organización. El objetivo de Deceive se enfoca en engañar a los atacantes y hacerles perder tiempo y recursos. El objetivo de Evict se enfoca en remover cualquier actividad maliciosa en los sistemas y la infraestructura de la organización.

MITRE D3FEND proporciona un marco de trabajo flexible y personalizable para que las organizaciones puedan adaptar las estrategias a sus necesidades específicas. Además, el marco de trabajo es de acceso público y gratuito, lo que permite a las organizaciones de cualquier tamaño utilizar las técnicas y tácticas de MITRE D3FEND para mejorar la seguridad cibernética.

Qué es MITRE D3FEND

MITRE D3FEND es un marco de trabajo de ciberseguridad desarrollado por la organización sin fines de lucro MITRE, el mismo equipo que creó la conocida matriz MITRE ATT&CK. Al igual que la matriz ATT&CK, D3FEND está diseñado para ayudar a los profesionales de la ciberseguridad a entender y prevenir los ciberataques.

D3FEND se centra en la defensa de los sistemas y redes, en contraposición a la matriz ATT&CK que se enfoca en los ataques. El marco de trabajo describe las tácticas, técnicas y procedimientos que los atacantes pueden utilizar para comprometer los sistemas y redes, y proporciona recomendaciones para la defensa en cada una de estas áreas. También incluye una lista de controles de seguridad y herramientas que pueden ser utilizadas para proteger los sistemas.

D3FEND se basa en el mismo modelo de matriz que ATT&CK, pero utiliza un enfoque diferente para organizar la información. En lugar de dividir la información en fases de ataque, D3FEND se divide en "objetivos de defensa", como "protección de activos críticos" o "detección y respuesta a incidentes". Cada objetivo de defensa se desglosa en tácticas, técnicas y procedimientos, que proporcionan detalles específicos sobre cómo los atacantes pueden tratar de comprometer la seguridad en esa área y cómo pueden ser defendidos.

Objetivos de defensa de MITRE D3FEND

-

Protección de activos críticos: se enfoca en la protección de los recursos más importantes y valiosos de una organización, como los datos confidenciales, la propiedad intelectual y los sistemas críticos.

-

Detección y respuesta a incidentes: se enfoca en la capacidad de detectar, responder y recuperarse de los incidentes de seguridad, desde la identificación de un ataque hasta la restauración de la funcionalidad del sistema.

-

Protección de las comunicaciones: se enfoca en proteger la integridad, la confidencialidad y la disponibilidad de las comunicaciones entre sistemas, incluyendo la protección de las comunicaciones inalámbricas y la defensa contra el phishing y otros ataques de ingeniería social.

-

Protección de los endpoints: se enfoca en la protección de los dispositivos finales, como ordenadores, teléfonos móviles y dispositivos IoT, para prevenir la infección de malware y otros tipos de ataques.

-

Protección de la infraestructura de red: se enfoca en la protección de los componentes de la red, incluyendo routers, switches y firewalls, para asegurar la integridad, la confidencialidad y la disponibilidad de la red.

-

Protección de las aplicaciones: se enfoca en la protección de las aplicaciones de software, tanto las que son desarrolladas internamente como las que son adquiridas externamente, para asegurar que no sean explotadas por atacantes.

-

Gestión de identidad y accesos: se enfoca en la gestión de las identidades de los usuarios y en el control de los accesos a los sistemas, para prevenir el acceso no autorizado y el uso indebido de los recursos.

Cada uno de estos objetivos de defensa se desglosa en tácticas, técnicas y procedimientos específicos que los atacantes pueden utilizar para comprometer la seguridad y cómo pueden ser defendidos.

Estrategias de defensa

Estas son las estrategias de defensa cibernética que el modelo plantea para proteger los sistemas y redes de posibles ataques:

-

Model (modelar): Esta estrategia implica la creación de modelos de comportamiento normal del sistema y la detección de desviaciones de ese comportamiento que puedan indicar actividades maliciosas. Estos modelos pueden ser utilizados para identificar posibles amenazas y tomar medidas preventivas.

-

Harden (endurecer): Esta estrategia se enfoca en fortalecer la seguridad del sistema a través de la aplicación de medidas de protección adicionales. Estas medidas pueden incluir el fortalecimiento de contraseñas, la aplicación de parches de seguridad, la implementación de software de seguridad y la restricción de permisos de usuario.

-

Detect (detectar): Esta estrategia implica la implementación de herramientas de detección de amenazas, como sistemas de monitoreo de seguridad, que pueden alertar al personal de seguridad sobre posibles actividades maliciosas en la red. Esto permite a los equipos de seguridad tomar medidas para prevenir y mitigar los ataques.

-

Isolate (aislar): Esta estrategia se enfoca en la segmentación de la red, lo que significa separar diferentes partes del sistema en subredes o redes virtuales para limitar la propagación de posibles amenazas. Esto puede reducir la exposición de la red a posibles amenazas y limitar los daños en caso de un ataque exitoso.

-

Deceive (disuadir): Esta estrategia implica la implementación de medidas de engaño para confundir a los atacantes y disuadirlos de continuar con su ataque. Esto puede incluir la implementación de señuelos de seguridad, como sistemas de señuelos o de honeypots, que pueden atraer a los atacantes y distraerlos de sus objetivos reales.

-

Evict (expulsar): Esta estrategia implica la eliminación activa de amenazas en la red, ya sea mediante la eliminación de malware, la desconexión de sistemas comprometidos o la eliminación de usuarios malintencionados de la red. Esto ayuda a prevenir daños adicionales y a restaurar la seguridad de la red.

1. Model, modelar

-

Asset Inventory: Esta estrategia implica la recopilación y mantenimiento de una lista detallada de los activos que forman parte del entorno de la organización. Los activos pueden incluir dispositivos de red, sistemas de información, aplicaciones, servicios y cualquier otro recurso que sea crítico para el negocio. La recopilación de un inventario detallado de los activos es fundamental para poder modelar el comportamiento normal de los mismos y detectar cualquier actividad anómala.

-

Network Mapping: Esta estrategia implica la creación de un mapa detallado de la red de la organización, incluyendo la topología, los dispositivos de red, los sistemas de información y las aplicaciones que están conectados a ella. El mapeo de la red ayuda a entender la estructura de la red y a identificar posibles puntos de entrada para los atacantes, lo que permite desarrollar modelos de comportamiento de red y detectar actividades anómalas.

-

Operational Activity Mapping: Esta estrategia implica el análisis detallado de las actividades operativas en el entorno de la organización, incluyendo la recopilación de datos de registro y la monitorización de la actividad de usuario y de red. La comprensión detallada de las actividades operativas ayuda a modelar el comportamiento normal del sistema y a detectar cualquier actividad anómala.

-

System Mapping: Esta estrategia implica la creación de un mapa detallado de los sistemas de información que forman parte del entorno de la organización, incluyendo los componentes del sistema y las relaciones entre ellos. El mapeo de los sistemas ayuda a comprender la estructura y los componentes críticos del sistema, lo que permite desarrollar modelos de comportamiento de sistema y detectar cualquier actividad anómala.

2. Harden, endurecer

-

Application Hardening: Esta estrategia se enfoca en fortalecer la seguridad de las aplicaciones utilizadas por la organización. Esto se logra mediante la implementación de medidas de seguridad como el uso de certificados digitales para la autenticación, la configuración adecuada de los permisos y accesos de las aplicaciones, y el uso de mecanismos de encriptación para proteger los datos que se manejan en las aplicaciones.

-

Credential Hardening: Esta estrategia se enfoca en proteger las credenciales de acceso a los sistemas y aplicaciones de la organización. Esto se logra mediante la implementación de medidas de seguridad como el uso de contraseñas fuertes, la implementación de políticas de cambio de contraseña periódicas, y la implementación de mecanismos de autenticación multifactor para asegurar que solo los usuarios autorizados tengan acceso a los sistemas y aplicaciones.

-

Message Hardening: Esta estrategia se enfoca en proteger los mensajes que se transmiten entre los sistemas y aplicaciones de la organización. Esto se logra mediante la implementación de medidas de seguridad como la encriptación de los mensajes, el uso de mecanismos de autenticación para verificar la integridad de los mensajes y la implementación de mecanismos de firma digital para garantizar la autenticidad de los mensajes.

-

Platform Hardening: Esta estrategia se enfoca en fortalecer la seguridad de las plataformas utilizadas por la organización, incluyendo servidores, dispositivos de red y sistemas operativos. Esto se logra mediante la implementación de medidas de seguridad como la aplicación de parches de seguridad, la implementación de políticas de configuración adecuada de los sistemas y la implementación de mecanismos de autenticación y autorización para controlar el acceso a los sistemas y plataformas.

3. Detect, detectar

-

File Analysis: esta estrategia se enfoca en el análisis de archivos, ya sea en el sistema de archivos local o en la red, para detectar cualquier comportamiento malicioso o sospechoso. Esto puede incluir análisis de firmas, análisis de heurísticas, análisis de comportamiento y análisis de contenido.

-

Identifier Analysis: esta estrategia se enfoca en la identificación de amenazas mediante la comparación de identificadores, tales como hashes de archivos, nombres de procesos o puertos de red, contra una lista de amenazas conocidas. Si se encuentra una coincidencia, se puede tomar una acción para mitigar la amenaza.

-

Message Analysis: esta estrategia se enfoca en el análisis de mensajes en la red, como correos electrónicos, mensajes instantáneos o mensajes de red, para detectar patrones de comportamiento sospechosos. Esto puede incluir análisis de contenido, análisis de reputación, análisis de enrutamiento y análisis de metadatos.

-

Network Traffic Analysis: esta estrategia se enfoca en el análisis del tráfico de red para detectar patrones de comportamiento maliciosos o inusuales. Esto puede incluir análisis de puertos y protocolos, análisis de sesiones, análisis de flujos y análisis de anomalías.

-

Platform Monitoring: esta estrategia se enfoca en la monitorización continua de la plataforma, como el sistema operativo o la base de datos, para detectar cualquier actividad sospechosa. Esto puede incluir la monitorización de eventos de seguridad, la monitorización de registro, la monitorización de archivos críticos y la monitorización de procesos.

-

Process Analysis: esta estrategia se enfoca en el análisis de procesos en el sistema para detectar cualquier comportamiento malicioso o inusual. Esto puede incluir el análisis de las relaciones de proceso, el análisis de la actividad de proceso, el análisis de la memoria de proceso y el análisis de la comunicación de proceso.

-

User Behavior Analysis: esta estrategia se enfoca en el análisis del comportamiento del usuario para detectar cualquier actividad sospechosa o maliciosa. Esto puede incluir el análisis de la actividad de inicio de sesión, el análisis de los patrones de acceso, el análisis de los patrones de uso y el análisis de los patrones de comportamiento.

4. Isolate, aislar

-

Execution Isolation: Esta estrategia se enfoca en la separación de los procesos y servicios en ejecución. El objetivo es reducir el riesgo de que un proceso comprometido pueda propagar malware o llevar a cabo acciones maliciosas en otros procesos. Algunas técnicas para lograr esto pueden incluir el uso de contenedores, máquinas virtuales y sistemas de archivos que separan los procesos y limitan su acceso a recursos críticos.

-

Network Isolation: Esta estrategia se enfoca en la separación de redes y segmentos para limitar la propagación de un ataque a través de una red. Esto se logra mediante la implementación de políticas de seguridad de red que limitan el acceso a recursos y sistemas críticos solo a aquellos usuarios y procesos que tienen una necesidad legítima de acceso. Algunas técnicas para lograr esto pueden incluir la segmentación de redes, el uso de firewalls y la implementación de políticas de acceso basadas en roles.

5. Deceive, disuadir

-

Decoy Environment: se refiere a la creación de un entorno falso o engañoso que parece ser el sistema real, pero en realidad está diseñado para engañar al atacante y hacer que revele su presencia o cometa errores. Por ejemplo, se puede crear una red de honeypots o un servidor de correo electrónico falso para atraer a los atacantes y observar sus acciones.

-

Decoy Object: se refiere a la creación de objetos falsos o engañosos dentro del entorno real que parecen ser valiosos para el atacante, pero en realidad están diseñados para engañarlo y hacer que revele su presencia o cometa errores. Por ejemplo, se puede crear una cuenta de usuario falsa con permisos elevados para atraer al atacante y observar sus acciones.

6. Evict, expulsar

-

Credential Eviction: Esta estrategia busca expulsar las credenciales no autorizadas del sistema. Las credenciales son las identificaciones de usuario y contraseña que permiten el acceso a los sistemas y aplicaciones. Las credenciales no autorizadas pueden ser aquellas que pertenecen a un usuario que ya no trabaja en la organización o aquellas que han sido comprometidas por un atacante. La expulsión de estas credenciales no autorizadas es importante para evitar que un atacante las utilice para acceder a los sistemas y datos de la organización.

-

File Eviction: Esta estrategia busca eliminar los archivos no autorizados del sistema. Los archivos no autorizados pueden ser aquellos que contienen malware o aquellos que han sido introducidos de forma malintencionada en el sistema. La eliminación de estos archivos es importante para evitar que el malware se propague y para mantener el sistema limpio de archivos maliciosos.

-

Process Eviction: Esta estrategia busca eliminar los procesos no autorizados del sistema. Los procesos no autorizados pueden ser aquellos que están consumiendo recursos del sistema de forma excesiva o aquellos que están llevando a cabo actividades maliciosas. La eliminación de estos procesos es importante para liberar recursos del sistema y para evitar que los procesos maliciosos continúen llevando a cabo sus actividades.

Licenciamiento

MITRE D3FEND está disponible públicamente bajo la licencia Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 International (CC BY-NC-ND 4.0). Esta licencia permite a los usuarios compartir y redistribuir el contenido siempre y cuando se les atribuya adecuadamente, no se utilice para fines comerciales y no se realicen modificaciones o creaciones derivadas del material original.

Además, MITRE, la organización sin fines de lucro que desarrolló el marco de trabajo, promueve el uso y la adopción de el en la comunidad de seguridad cibernética y trabaja en estrecha colaboración con la comunidad para mantenerla actualizada y relevante.

Disponibilidad

El sitio web oficial de MITRE D3FEND se encuentra en la siguiente dirección URL: https://d3fend.mitre.org/. Allí se pueden encontrar recursos y herramientas útiles para entender y aplicar los objetivos de defensa y tácticas de la matriz D3FEND. También se puede acceder a la matriz completa en formato interactivo y a las tácticas, técnicas y procedimientos específicos asociados con cada objetivo de defensa.

Bibliografía

-

[1] Sitio web oficial de MITRE:

The MITRE Corporation. (n.d.). MITRE. [En línea].

Disponible en: https://www.mitre.org/. [Accedido: 2023-04-05].

-

[2] The MITRE Corporation. (2021).

About The MITRE Corporation. [En línea].

Disponible en: https://www.mitre.org/about [Accedido el 5 de Abril, 2023].

-

[3] The MITRE Corporation. (2021).

ATT&CK Framework. [En línea].

Disponible en: https://attack.mitre.org/ [Accedido el 5 de Abril, 2023].

-

[4] The MITRE Corporation. (2021).

D3FEND™. [En línea].

Disponible en: https://d3fend.mitre.org/ [Accedido el 5 de Abril, 2023].

-

[5] The MITRE Corporation. (2021).

MITRE Engenuity ATT&CK Evaluations. [En línea].

Disponible en: https://mitre-engenuity.org/evaluations/ [Accedido el 5 de Abril, 2023].

-

[6] The MITRE Corporation. (2021).

MITRE Shield. [En línea].

Disponible en: https://shield.mitre.org/ [Accedido el 5 de Abril, 2023].

-

[7] The MITRE Corporation. (2021).

The Adversarial Tactics, Techniques & Common Knowledge (ATT&CK) Framework. [En línea].

Disponible en: https://ieeexplore.ieee.org/document/8359284 [Accedido el 5 de Abril, 2023].

Licencia

El marco de trabajo MITRE D3FEND está bajo una licencia de Creative Commons Reconocimiento-CompartirIgual 4.0 Internacional.

Ricardo Naranjo Faccini

Desarrollador WWW

Desarrollador WWW

Nació en Barranquilla, Atl, Colombia el 14 de enero de 1971

- Magíster en Ingeniería de Sistemas y Computación de la Universidad de Los Andes 1998

- Ingeniero Civil de la Universidad de Los Andes 1995

- Diplomado en docencia en Ingeniería de la Pontificia Universidad Javeriana 2008

- Gerente de la firma Skina IT Solutions, su gestión ha llevado a la empresa al nivel de exportación de software. Experto en calidad en el desarrollo de software con énfasis en el uso de herramientas libres orientadas hacia WWW.

- CTO de AuthorsGlobe, empresa participante en el MIT 100K, elegida como parte del "TOP 10" entre 300 proyectos presentados en este concurso del Massachussets Institute of Technology MIT.

- Durante el periodo 2004-2005 se desempeñó como Gerente de desarrollo de negocios NOVELL en Nexsys de Colombia.

- Ejerce docencia como catedrático en la Universidad Javeriana, al igual que lo ha realizado en la Universidad de Los Andes, Universidad de Manizales y Universidad autónoma de Bucaramanga.

- Comprometido con la divulgación del software libre y su aplicación en Colombia, ha dictado más de 60 conferencias en todo el país, co-fundador de LinuxCol, la primera comunidad de usuarios de Linux en Colombia.

- Colaborador del grupo ACIS-Linux.